前情提要:

以往於取證流程,皆會擷取目標取證主機/伺服器的磁碟(Disk)、記憶體(Memory)做數位鑑識分析

記憶體擷取基本上是針對揮發性記憶體(Volatile Memory)做證據擷取,建議目標取證主機於取證前 "盡量"不要切斷電源,使目標主機沒有電力,避免揮發性記憶體資料消失

之前遇過有些客戶,中勒索病毒就將目標取證主機電源線拔除,導致主機沒電,無法做詳細的記憶體分析 QQ

市面上有許多記憶體分析工具:

1.Volatility (免費使用)

2.AccessData FTK Imager (免費使用)

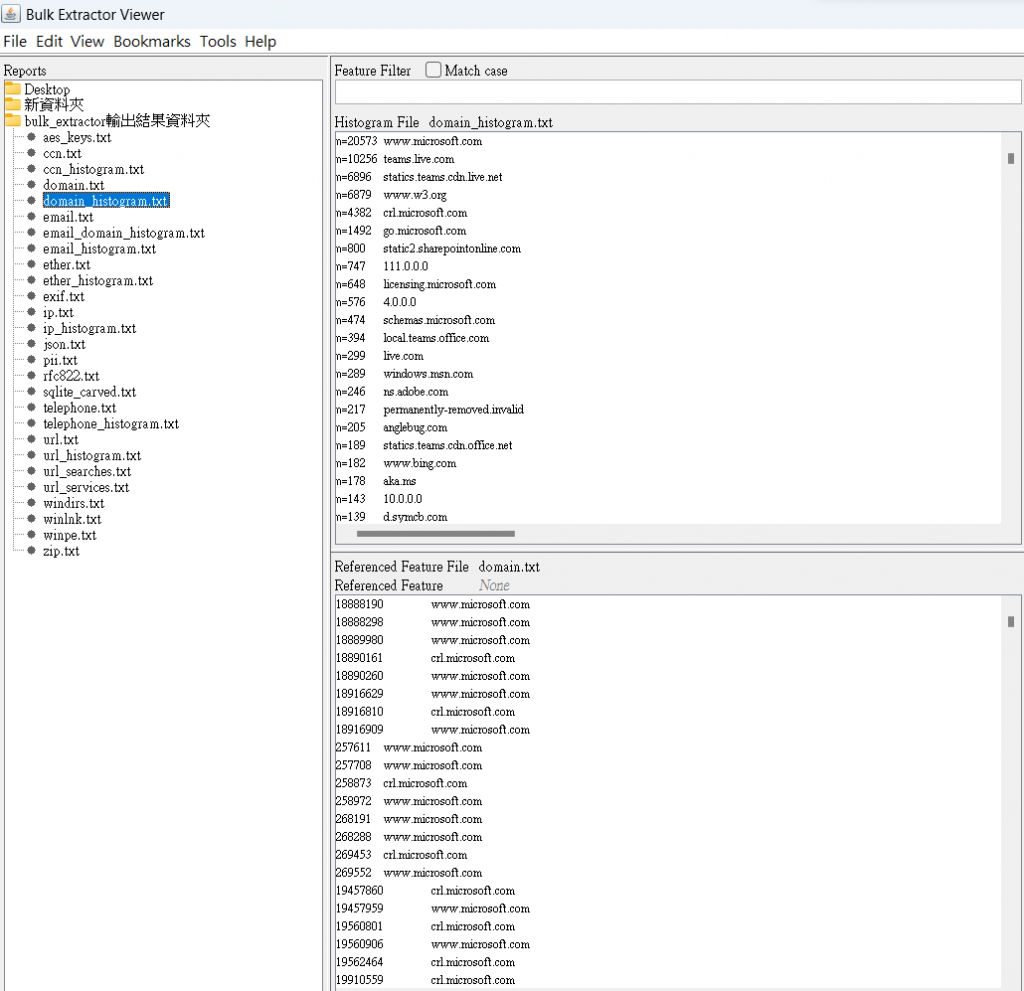

3.Bulk Extractor (免費使用)

4.Magnet AXIOM (需付費使用)

下方圖片是FTK Imager的執行檔圖示,可以在AccessData官網上下載FTK Imager

如果已經下載完畢,可以點擊FTK Imager 執行檔(.exe)開啟FTK Imager

左上角是功能選單類,可以依據使用者想達到的功能作選擇,像是製作一個.mem檔案(記憶體檔案)或製作disk image(硬碟證據檔)

選擇Capture Memory... 會產生一個Windows 視窗,可以輸入製作完的Memory放置位子(Destination Path),也可以更改你的mem名稱,輸入完成後按下Capture Memory ,就完成記憶體擷取步驟

進度條跑完(綠色)結束後,會產生一個新的Windows 視窗,告訴使用者製作完的mem Hash值

下一天的單元會跟大家分享拿到記憶體檔案,要如何分析記憶體

那我們就下一天的單元作詳細說明!